V2EX 程序员

建议大家弃用 Gitalk 和 Gitment 等权限过高的 Github OAuth App

bwangel bwangelme 2019-02-16 14:38:30 +08:00 10423 次点击这是一个创建于 2508 天前的主题,其中的信息可能已经有所发展或是发生改变。

声明

我和 Gitalk,Gitment 等软件的作者并不认识,也不存在任何利益关系。我之前使用过 Gtiment,这些软件的作者想出的这种评论方式极具创造性,让我有了更好的博客评论方式,我非常感激这些开源软件的创造者。

原因

这些 OAuth App 申请的权限太多了

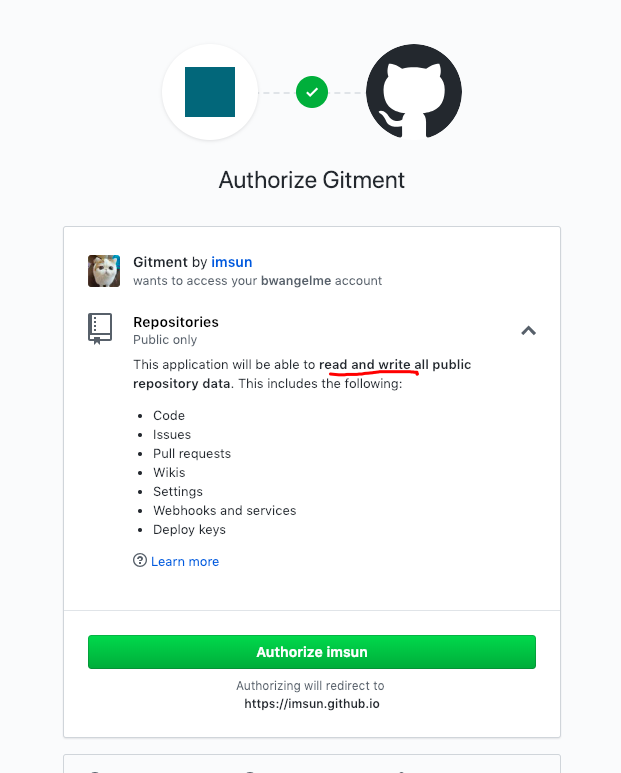

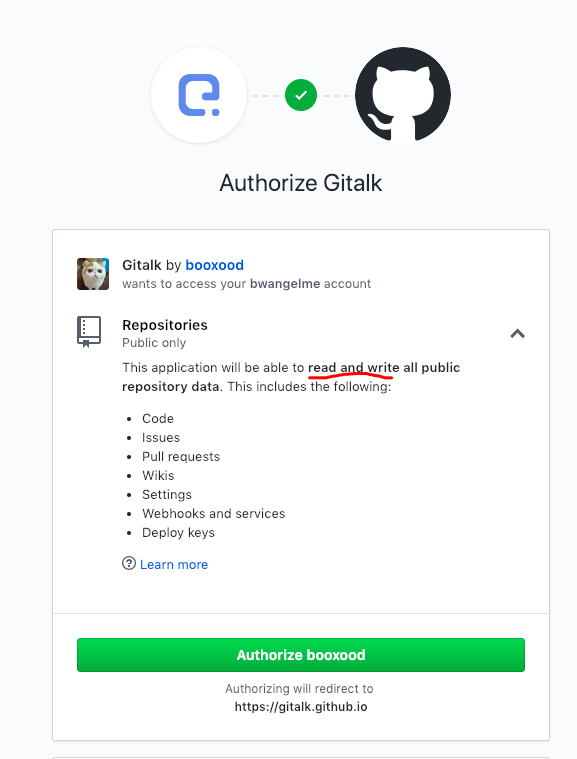

下面两张截图是我截取的 Gitment 和 Gitalk 的权限列表。它们能够 读写 授权者 所有的公共仓库 ,也就是说拿到你的授权 Token 的人,可以将你的 GitHub 公共仓库删空

利用 GitHub 授权作恶的例子

这是前两天隔壁楼发的帖子:

我也是看到这个,才忍不住出来发帖提醒大家,已经有人利用 GitHub 的授权做坏事了。这次可能是个自动 follow 并 star 的小事情,下次可能就是删库跑路了。

具体操作建议

- 建议弃用 Gitalk 或 Gitment 等 OAuth App,并在 [ GitHub -> 右上角头像 -> Settings -> Applications -> Authorized OAuth Apps ] 中取消授权。

1 huangdayu 2019-02-16 14:45:50 +08:00 开发者有保存 token 吗? |

2 bwangel OP @huangdayu 刚刚看了一下 Gitalk 的代码,开发者没有保存,它只是将 access_token 保存到了 localStorage 中。 https://github.com/gitalk/gitalk/blob/master/src/gitalk.jsx#L156 如果恶意攻击者想获取使用者的 AccessToken,只需要在上述代码中加上一个 ajax 请求即可。 |

3 respect11 2019-02-16 15:44:22 +08:00 OpenHub 呢? |

4 imswing 2019-02-16 16:17:44 +08:00 via iPhone 同理第三方的 app 也不安全了 |