这是一个创建于 418 天前的主题,其中的信息可能已经有所发展或是发生改变。

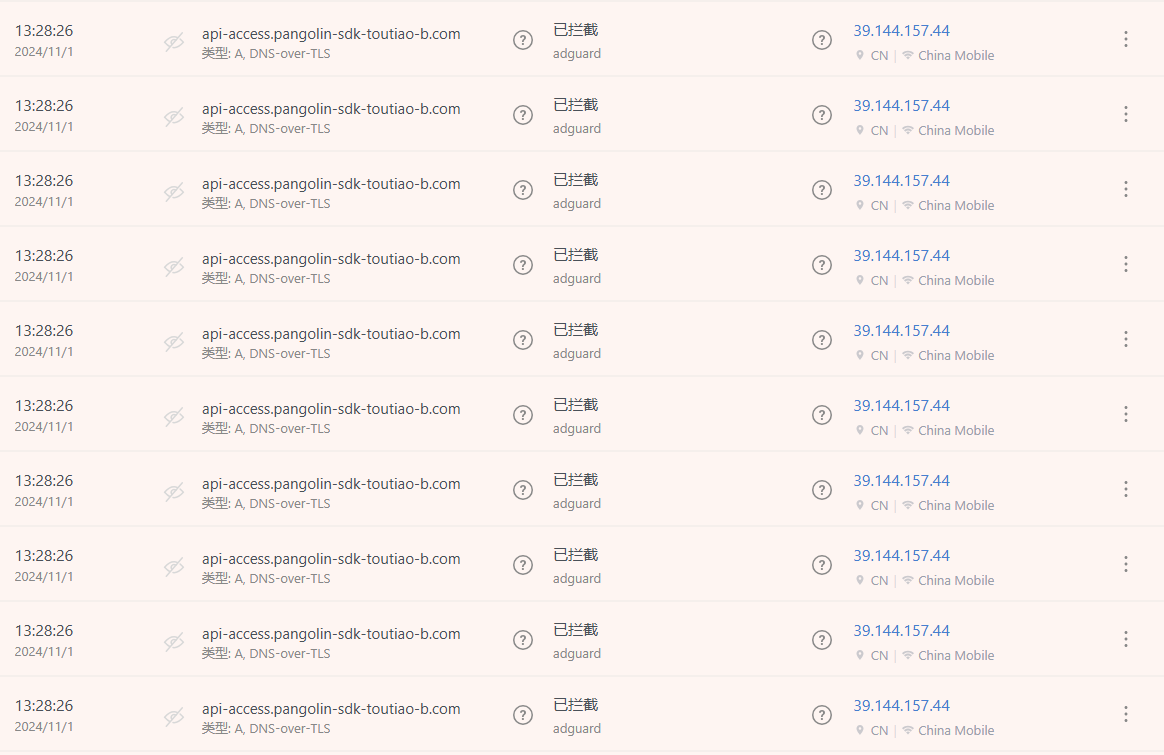

近日 DNS 公共服务有 IP 有异常访问行为, 每秒数十次重复的请求一个域名, 完全不遵循 DNS 协议, 不理会全局生存时间 (TTL)值.

开始时以为该 IP 是攻击者, 观察流量后发现, 主要是某厂商的 App 在疯狂请求 DNS. 后端设置的TTL=10表示接收到的 DNS 查询返回值生命周期为 10 秒, 这 10 秒内请求者都应该使用这个返回值, 而不是再次请求 DNS 服务器. 但该 App 每秒数十个相同请求, 说明该 App 没有按照 DNS 协议正确处理 TTL 值. 后台拦截请求统计里, 有 90%以上的请求都是该域名.

可能该厂商知道有 DNS 拦截的手段, 采取了你不让我访问, 我就让用户 App 直接 DoS 攻击你的 DNS 服务器的方式. 由于后端同时设置了相同 IP 每秒只允许 20 次突发请求, 该大聪明行为同时会影响到用户的其它正常 DNS 查询, 影响其它 App 的正常使用.

运维看到这样单 IP 疯狂请求同一域名的行为, 不想放行也得放行了.

1 mooyo 2024-11-01 15:06:36 +08:00 不要直接拦截,给他返回空地址就行了 |

2 gcod 2024-11-01 15:17:13 +08:00 没拿到解析记录就会尝试重新获取,返回个假地址给他就好了 |

3 cleanery 2024-11-01 15:33:39 +08:00 |

4 defunct9 2024-11-01 15:43:01 +08:00 下毒噻 |

6 simplove 2024-11-01 16:04:11 +08:00 我是在上面配置 DNS 重写到 127.0.0.1 |

7 leon2023 2024-11-01 16:12:36 +08:00 毫无底线可言 |

8 proxytoworld 2024-11-01 18:06:51 +08:00 我只觉得他是写错了逻辑。 |

9 CC11001100 2024-11-01 21:53:16 +08:00 @jqknono 哈哈哈 |

10 dddedd 2024-11-01 22:33:55 +08:00 我 adguard 拦截的 IP 填的某流氓厂家 IP |

11 molezznet 2024-11-01 23:01:13 +08:00 默认不就是返回空白 ip 0000 , 除非自己手动选择了 refused 吧? 拦截模式 默认:被 Adblock 规则拦截时反应为零 IP 地址( A 记录:0.0.0.0 ; AAAA 记录:::) REFUSED:以 REFUSED 码响应请求 NXDOMAIN:以 NXDOMAIN 码响应 空 IP:以零 IP 地址响应( A 记录 0.0.0.0 ; AAAA 记录 ::) 自定义 IP:以手动设置的 IP 地址响应 |

13 zli 2024-11-02 08:58:05 +08:00 运维看到这样单 IP 疯狂请求同一域名的行为, 不想放行也得放行了. ================================================================= AdGuard Home -> 过滤器 -> DNS 重写 -> 添加 DNS 重写 -> *.toutiao.com/360.cn -> 保存 |

14 catsimple 2024-11-02 09:17:34 +08:00 防 DNS 拦截还不简单...直接内置 DOH 服务就行了 |